(Antes de nada sería recomendable que leyeses primero el primer post. Si no lo has hecho, click aquí)

Al cabo de pocos días, VirusBlokAda contactaba con Microsoft para explicarles la vulnerabilidad encontrada y casi un mes más tarde, y antes de que el gigante americano lanzase el parche para evitar el ataque, la pequeña compañía publicaba el hallazgo en un blog de seguridad informática. Las grandes empresas del sector se pusieron manos a la obra para intentar escudriñar el código del artefacto lógico. Es en este momento cuando Microsoft bautiza el virus como Stuxnet debido a la presencia de los archivos .stub y MrxNet.sys en el malware.

Los primeros análisis en profundidad arrojaron conclusiones todavía más sorprendentes que los realizados por Sergey y su gente. El creador de Stuxnet había realizado al menos tres versiones diferentes del virus, cada una de ellas más avanzada que la anterior y utilizando un total de ¡4! exploits de zero-day. Si utilizar uno es extremadamente raro, incluir cuatro en la misma pieza de malware es algo que nunca antes de había visto. Además, se pudo trazar su primera infección tan pronto como un año antes, y un año en informática es un mundo, nadie entendía cómo el bicho podría haber estado circulando desde hacía tanto tiempo sin haber sido detectado.

Pero todavía más sorprendente era el hecho de que varios de los componentes del virus estuviesen firmados digitalmente con certificados válidos reales robados a dos empresas de hardware de Taiwan, ubicadas ambas en el mismo parque tecnológico. Por supuesto los certificados fueron revocados en cuanto esto fue descubierto, pero cómo el creador fue capaz de robarlos es todavía un misterio de difícil resolución. ¿Alguien entrando en las instalaciones de RealTek Semiconductors para robar un fichero de datos? ¿Quién podría tomarse tantas molestias? ¿Quién tendría el poder para hacerlo?

Pero vamos al grano. ¿Qué hacía (qué hace, aún sigue por ahí) Stuxnet? Pues esto también resulta cuando menos sorprendente. Stuxnet no hace nada pernicioso en el ordenador en el que se instala... a no ser que el pc contenga un sistema SCADA. Traduciendo: el bicho escanea el sistema buscando software de control de procesos industriales programados por la empresa alemana Siemens. Esto es, por ejemplo, lo que puede usar una fábrica de envasado de cocacola para que todos sus robots actúen a la misma velocidad y no se desmadren. Una vez lo encuentra, se hace con su control.

La conclusión más lógica era que Stuxnet había sido creado por alguien con muchos recursos como un software de espionaje industrial. La cosa pareció calmarse un poco, pero no todo el mundo decidió dejarlo correr.

Continuará y terminará...

Al cabo de pocos días, VirusBlokAda contactaba con Microsoft para explicarles la vulnerabilidad encontrada y casi un mes más tarde, y antes de que el gigante americano lanzase el parche para evitar el ataque, la pequeña compañía publicaba el hallazgo en un blog de seguridad informática. Las grandes empresas del sector se pusieron manos a la obra para intentar escudriñar el código del artefacto lógico. Es en este momento cuando Microsoft bautiza el virus como Stuxnet debido a la presencia de los archivos .stub y MrxNet.sys en el malware.

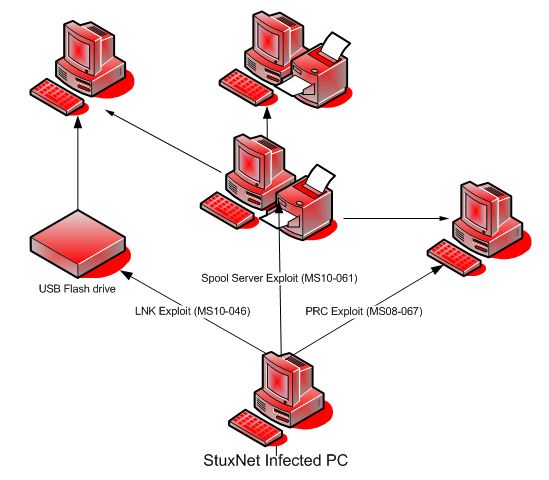

Los primeros análisis en profundidad arrojaron conclusiones todavía más sorprendentes que los realizados por Sergey y su gente. El creador de Stuxnet había realizado al menos tres versiones diferentes del virus, cada una de ellas más avanzada que la anterior y utilizando un total de ¡4! exploits de zero-day. Si utilizar uno es extremadamente raro, incluir cuatro en la misma pieza de malware es algo que nunca antes de había visto. Además, se pudo trazar su primera infección tan pronto como un año antes, y un año en informática es un mundo, nadie entendía cómo el bicho podría haber estado circulando desde hacía tanto tiempo sin haber sido detectado.

|

| Una buena representación de tres de los cuatro nuevos exploits hallados en Stuxnet |

Pero todavía más sorprendente era el hecho de que varios de los componentes del virus estuviesen firmados digitalmente con certificados válidos reales robados a dos empresas de hardware de Taiwan, ubicadas ambas en el mismo parque tecnológico. Por supuesto los certificados fueron revocados en cuanto esto fue descubierto, pero cómo el creador fue capaz de robarlos es todavía un misterio de difícil resolución. ¿Alguien entrando en las instalaciones de RealTek Semiconductors para robar un fichero de datos? ¿Quién podría tomarse tantas molestias? ¿Quién tendría el poder para hacerlo?

Pero vamos al grano. ¿Qué hacía (qué hace, aún sigue por ahí) Stuxnet? Pues esto también resulta cuando menos sorprendente. Stuxnet no hace nada pernicioso en el ordenador en el que se instala... a no ser que el pc contenga un sistema SCADA. Traduciendo: el bicho escanea el sistema buscando software de control de procesos industriales programados por la empresa alemana Siemens. Esto es, por ejemplo, lo que puede usar una fábrica de envasado de cocacola para que todos sus robots actúen a la misma velocidad y no se desmadren. Una vez lo encuentra, se hace con su control.

La conclusión más lógica era que Stuxnet había sido creado por alguien con muchos recursos como un software de espionaje industrial. La cosa pareció calmarse un poco, pero no todo el mundo decidió dejarlo correr.

Continuará y terminará...